Analisi delle Vulnerabilità

Cosa sono gli "Exploit"?

In Inglese, il termine "exploit" significa "sfruttare".

In informatica, il termine indica un modo di aggirare un sistema di sicurezza per penetrare nei sistemi e fare danni.

I "punti deboli", i Bug dei programmi che vengono sfruttati, dagli hacker o da malware vari, vanno dall'impostazione di password troppo semplici agli utenti che aprono incautamente link o allegati pericolosi.

Alcuni software hanno dei Bug per i quali, se ricevono degli Input inattesi, ad esempio un certo tipo di username o immagini di dimensioni molto elevate rispetto a quelle consentite, possono crashare.

I crash di sistema possono venire orchestrati da Hacker professionisti in modo che i Software presenti sui vostri sistemi, prima di cedere, effettuino operazioni dannose, ad esempio eseguino codici malevoli inviati dall'esterno.

Gli Exploit definiti "Zero-days" sono i più pericolosi.

Il termine Zero Days si riferisce infatti alle vulnerabilità per le quali non è ancora presente una Patch, o la cui esistenza non è ancora nemmeno di Dominio pubblico.

Inoltre, non tutte le Vulnerabilità sono facilmente intercettabili.

In alcuni casi, ad esempio una password lasciata di default, la vulnerabilità è facilmente identificabile.

In molti casi può invece volerci tanto tempo e una ricerca tecnica approfondita per accorgersi della loro presenza.

Esiste altresì il problema delle Patch.

In molti casi, i produttori di Software si preoccupano di rilevare i Bug e inviare periodicamente le Patch necessarie.

In altri casi ciò non avviene.

Inoltre, poiché installare le Patch non sempre è semplice, dato che può richiedere Download corposi (molti vendor accorpano le Patch in pesanti allegati) o riavvi dei sistemi, può accadere che si rimandi la loro installazione o le si dimentichi.

Cosa occorre fare per proteggere al meglio i propri sistemi?

Per ovviare alla presenza dei Bug, è importante installare sempre e comunque le Patch inviate.

Ma sopratutto, è buona norma effettuare un controllo periodico, meglio ancora se demandato a Professionisti del settore, per verificare il livello di sicurezza dei propri sistemi e il numero di vulnerabilità.

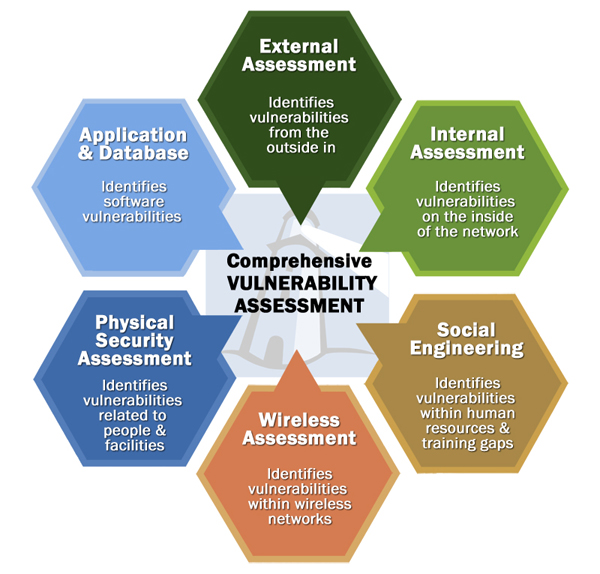

Questo controllo, denominato Vulnerability Assessment, può essere effettuato a vari livelli di profondità sull'infrastruttura delle aziende.

Comprende scansione di porte, verifica della robustezza delle password, tentativi di attacchi controllati all'infrastruttura, verifica della presenza di Patch e numerosi altri controlli.

Il risultato è un report dettagliato sul grado di protezione dei propri sistemi, le possibili vulnerabilità ed Exploit presenti.

Una scansione periodica non garantisce la protezione assoluta, ma fornisce le informazioni necessarie a provvedere all'aggiornamento dei propri sistemi di sicurezza, in particolare a "coprire" tutte le vulnerabilità contro gli attacchi di Hacker.

Per approfondimenti sul Vulnerability Assessment di BLS Consulting, leggere qui.